Dopo il rilascio delle patch di sicurezza ad agosto, Microsoft è preoccupata dalla diffusione della pericolosa vulnerabilità Zerologon.

11 FEBBRAIO 2021 | Microsoft ha annunciato che è iniziata la seconda fase del rilascio della patch per la vulnerabilità CVE-2020-1472 di Zerologon, forzando la sua applicazione sui domini delle aziende non ancora vulnerabili.

Microsoft annuncia l’inizio della seconda fase degli aggiornamenti di sicurezza di Windows per affrontare questa vulnerabilità. Gli aggiornamenti di Windows successivi al 9 febbraio 2021 abilitano la modalità di applicazione su tutti i controller di dominio Windows supportati e bloccheranno le connessioni vulnerabili dai dispositivi non conformi.

1 DICEMBRE 2020 | Microsoft ha annunciato che la soluzione Microsoft Defender for Identity per le aziende è ora in grado di rilevare un eventuale attacco alla vulnerabilità Zerologon. Inoltre raccomanda ancora una volta a quest’ultime di installare gli ultimi aggiornamenti per la sicurezza.

29 OTTOBRE 2020 | Dopo i precedenti avvertimenti a partire da agosto, Microsoft continua a essere preoccupata per la sicurezza delle aziende comunicando di aver constatato nuovi attacchi in grado di sfruttare la falla CVE-2020-1472. Per tanto raccomanda ancora una volta alle aziende di applicare gli ultimi aggiornamenti di sicurezza.

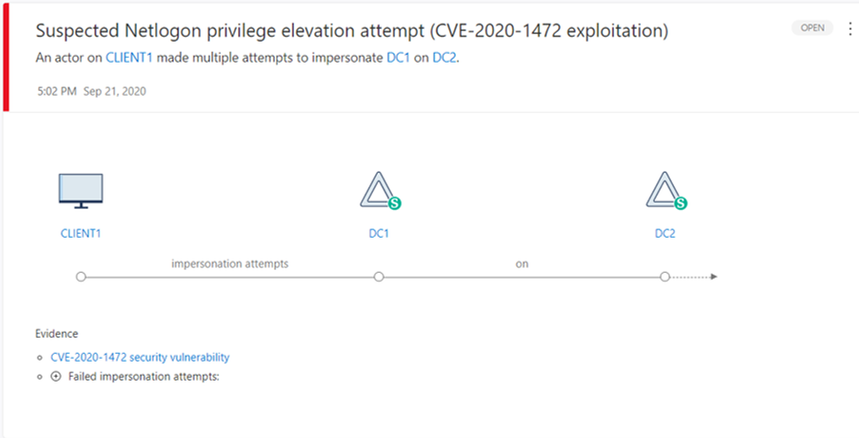

Microsoft ha ricevuto un numero limitato di segnalazioni da clienti e altri sull’attività continua che sfrutta una vulnerabilità che interessa il protocollo Netlogon (CVE-2020-1472), che era stato precedentemente affrontato negli aggiornamenti di sicurezza a partire dall’11 agosto 2020. Se la guida originale non viene applicata, la vulnerabilità potrebbe consentire a un utente malintenzionato di falsificare un account del controller di dominio che potrebbe essere utilizzato per rubare le credenziali di dominio e assumere il controllo del dominio.

12 OTTOBRE 2020 | Dopo gli avvertimenti di Microsoft, iniziano a diffondersi diverse minacce che sfruttano la vulnerabilità Zerologon. Anche l’FBI ha messo in guardia governi e istituzioni dai possibili rischi derivanti dall’exploit della falla nei domini non protetti con le ultime patch con possibili ripercussioni su eventi importanti, come le elezioni presidenziali negli USA.

CISA ha recentemente osservato che gli attori avanzati di minacce persistenti (APT) sfruttano più vulnerabilità legacy in combinazione con una nuova vulnerabilità di escalation dei privilegi, CVE-2020-1472, in Windows Netlogon. La tattica comunemente utilizzata, nota come concatenamento delle vulnerabilità, sfrutta più vulnerabilità nel corso di una singola intrusione per compromettere una rete o un’applicazione.

Questa recente attività dannosa è stata spesso, ma non esclusivamente, diretta a reti governative federali e statali, locali, tribali e territoriali (SLTT). Sebbene non sembri che questi obiettivi siano stati selezionati a causa della loro vicinanza alle informazioni sulle elezioni, potrebbe esserci qualche rischio per le informazioni sulle elezioni ospitate sulle reti governative.

La CISA è a conoscenza di alcuni casi in cui questa attività ha comportato l’accesso non autorizzato ai sistemi di supporto elettorale; tuttavia, la CISA non ha ad oggi prove che l’integrità dei dati sulle elezioni sia stata compromessa. Ci sono passaggi che i funzionari elettorali, il loro staff IT SLTT di supporto ei fornitori possono intraprendere per difendersi da questa attività informatica dannosa.

6 OTTOBRE 2020 | Microsoft torna a mettere in guardia le aziende a proposito della vulnerabilità Zerologon riportando possibili attacchi hacker provenienti dall’Iran.

MSTIC has observed activity by the nation-state actor MERCURY using the CVE-2020-1472 exploit (ZeroLogon) in active campaigns over the last 2 weeks. We strongly recommend patching. Microsoft 365 Defender customers can also refer to these detections: https://t.co/ieBj2dox78

— Microsoft Threat Intelligence (@MsftSecIntel) October 5, 2020

29 SETTEMBRE 2020 | Dopo l’allarme lanciato alle aziende, Microsoft ha pubblicato una pagina di assistenza dedicata alla vulnerabilità Netlogon (Zerologon) con un’informativa dettagliata e tutti i passaggi da seguire per gli admin di domini.

Zerologon attacca le aziende

La pericolosa falla di sicurezza CVE-2020-1472, denominata Zerologon, si sta diffondendo. Stando a quanto riporta Microsoft, sono in atto numerosi attacchi che sfruttano l’exploit in grado di prendere il controllo di un dominio. Microsoft era già corsa ai ripari ad agosto tappando la falla rilasciata in occasione del consueto patch thuesday.

Esiste una vulnerabilità legata all’acquisizione di privilegi più elevati quando un utente malintenzionato stabilisce una connessione vulnerabile del canale protetto Netlogon a un controller di dominio, utilizzando il protocollo MS-NRPC (Netlogon Remote Protocol ). Un utente malintenzionato che ha sfruttato con successo la vulnerabilità potrebbe eseguire un’applicazione appositamente predisposta su un dispositivo in rete.

Per sfruttare la vulnerabilità, un utente malintenzionato non autenticato dovrebbe utilizzare MS-NRPC per connettersi a un controller di dominio e ottenere l’accesso come amministratore di dominio.

La vulnerabilità Zero Day scoperta riguarda le aziende e gli amministratori di Windows Server, Windows 10 non è coinvolto. Per tanto Microsoft raccomanda di tenere aggiornati i sistemi per installare tutte le ultime patch di sicurezza.

Microsoft is actively tracking threat actor activity using exploits for the CVE-2020-1472 Netlogon EoP vulnerability, dubbed Zerologon. We have observed attacks where public exploits have been incorporated into attacker playbooks.

— Microsoft Threat Intelligence (@MsftSecIntel) September 24, 2020

Cosa ne pensate di questi problemi di sicurezza? Fateci sapere la vostra opinione nei commenti.

Articolo di Windows Blog Italia