Un bug nell’implementazione della funzione Autodiscover di Microsoft Exchange ha esposto circa 100.000 password di domini Windows in tutto il mondo.

27 SETTEMBRE 2021 | Stando a un nuovo report, sembrerebbe che Microsoft abbia messo una pezza al problema acquistando tutti i domini Autodiscover per ogni paese per evitare che vengano utilizzati per il furto delle credenziali.

Bug di Exchange espone password

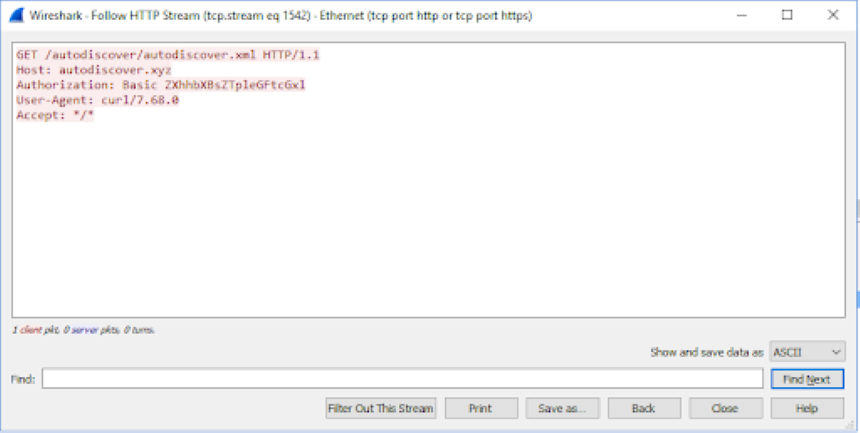

In un nuovo rapporto di ricercatori di sicurezza è emerso che l’implementazione errata del protocollo Autodiscover ha causato l’esposizione di centinaia di migliaia di password durante la configurazione automatica dei client di posta. Il servizio permette l’autenticazione automatica tramite la connessione a degli speciali URL che inviano le credenziali (immagine in alto).

Autodiscover, un protocollo utilizzato da Microsoft Exchange per la configurazione automatica di client come Microsoft Outlook, ha un difetto di progettazione che fa sì che il protocollo “perda” le richieste Web ai domini di individuazione automatica al di fuori del dominio dell’utente ma nello stesso TLD (es. Autodiscover.com).

Guardicore Labs ha acquisito più domini di individuazione automatica con un suffisso TLD e li ha configurati per raggiungere un server Web che controlliamo. Poco dopo, abbiamo rilevato una massiccia perdita di credenziali di dominio Windows che ha raggiunto il nostro server.

Tra il 16 aprile 2021 e il 25 agosto 2021 abbiamo catturato: 372.072 credenziali di dominio Windows in totale. 96.671 Credenziali UNICHE trapelate da varie applicazioni come Microsoft Outlook, client di posta elettronica mobile e altre applicazioni che si interfacciano con il server Exchange di Microsoft.

Questo è un grave problema di sicurezza, poiché se un utente malintenzionato può controllare tali domini o ha la capacità di “sniffare” il traffico nella stessa rete, può acquisire le credenziali del dominio in testo normale (autenticazione di base HTTP) che vengono trasferite via cavo. Inoltre, se l’attaccante ha capacità di avvelenamento del DNS su larga scala (come un attaccante di uno stato nazionale), potrebbe sistematicamente sottrarre password che perdono attraverso una campagna di avvelenamento DNS su larga scala basata su questi TLD di individuazione automatica.

Inoltre, abbiamo sviluppato un attacco – “Il vecchio switcheroo” – che riduce lo schema di autenticazione di un client da uno sicuro (OAuth, NTLM) all’autenticazione di base HTTP in cui le credenziali vengono inviate in chiaro.

Al momento non c’è nessuna soluzione alla perdita di credenziali se non quella di non utilizzare il protocollo Autodiscover. Microsoft ha fatto sapere che sta indagando sul problema.

Stiamo indagando attivamente e adotteremo le misure appropriate per proteggere i clienti. Ci impegniamo a divulgare le vulnerabilità in modo coordinato, un approccio collaborativo standard del settore che riduce i rischi non necessari per i clienti prima che i problemi vengano resi pubblici. Sfortunatamente, questo problema non ci è stato segnalato prima il team di marketing dei ricercatori lo ha presentato ai media, quindi oggi abbiamo appreso delle affermazioni.

Che ne pensate dell’ennesimo problema di sicurezza per Microsoft in questi ultimi mesi? Ditecelo nei commenti.

Articolo di Windows Blog Italia

Fonti | 1, 2