I ricercatori mettono in guardia gli utenti di Windows, sono in circolo falsi tool attivatori e file guida infetti da malware.

Attenzione ai falsi attivatori di Windows

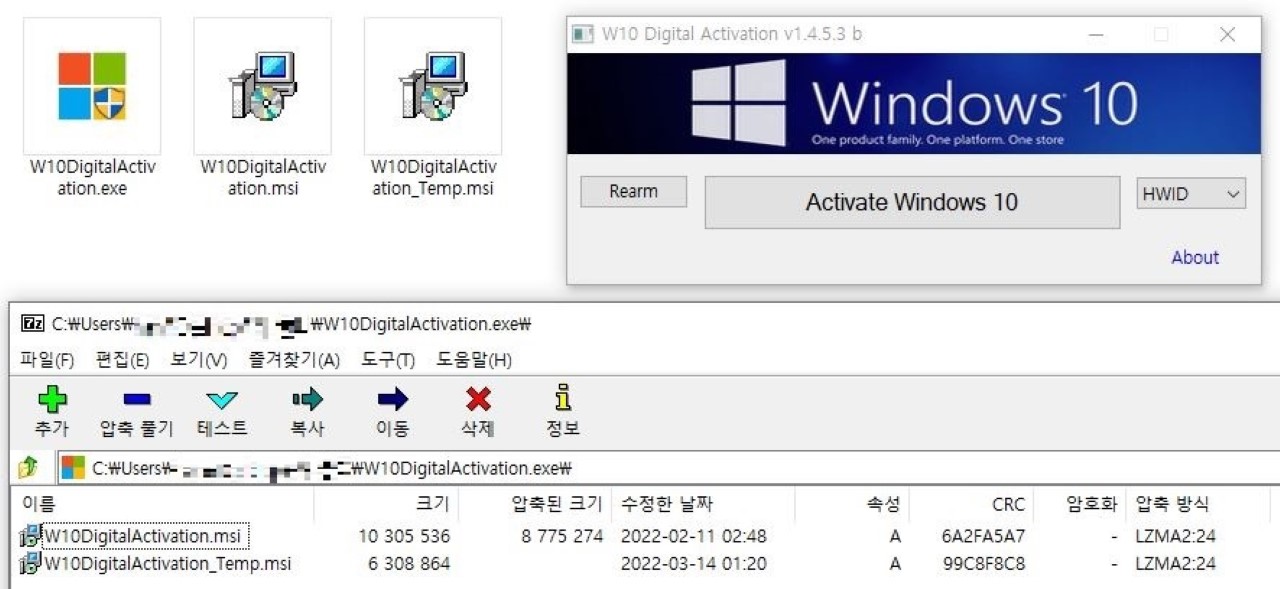

Alcuni malintenzionati stanno sfruttando nuovamente il sistema operativo e i tool attivatori cercando di colpire gli utenti che li utilizzano per attivare la licenza di Windows in maniera illegale. Sul web stanno circolando finti attivatori di Windows che contengono malware di varia natura, più o meno pericolosi, come riportano gli esperti di sicurezza ASEC.

Il team di analisi ASEC ha recentemente scoperto BitRAT che viene distribuito tramite webhard. Poiché l’attaccante ha mascherato il malware come strumento di verifica della licenza di Windows 10 dalla fase di sviluppo, gli utenti che scaricano strumenti di crack illegali da webhard e lo installano per verificare la licenza di Windows corrono il rischio di avere BitRAT installato nel proprio PC.

A scanso di equivoci, l’unico modo lecito di installare Windows 11 è aggiornando da Windows 10 o facendo un’installazione pulita tramite .ISO come spiegato in questa guida.

Attenzione ai falsi file Guida

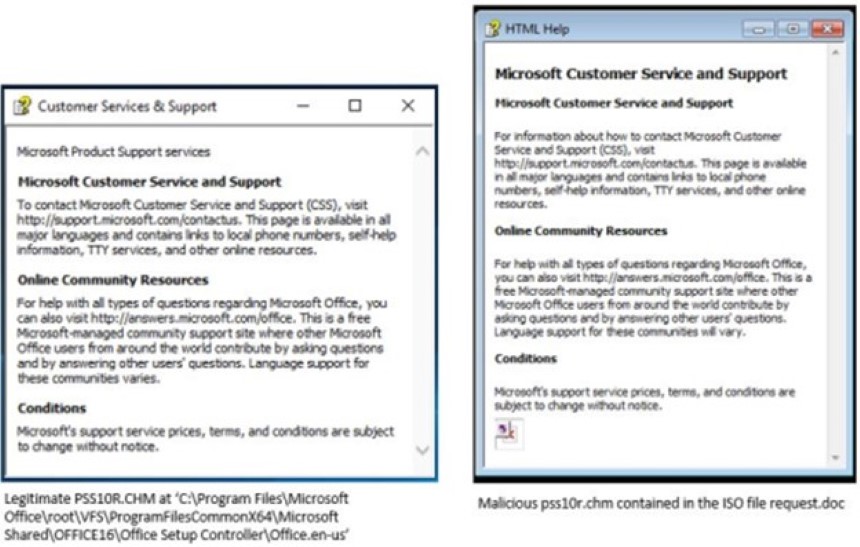

Non solo gli attivatori falsi, come fanno notare i ricercatori di sicurezza di SpiderLabs, in questi ultimi tempi stanno circolando sul web delle e-mail di spam contenenti malware nascosti all’interno di finti file guida inseriti nell’allegato (immagine in basso).

Questi ultimi appaiono come normali help file utilizzati da Microsoft per la documentazione, inducendo gli utenti a credere la legittimità del contenuto del secondo file .exe che si attiva silenziosamente e ha il compito di eseguire il malware sul PC dei malcapitati.

I messaggi di questa campagna hanno due cose in comune. Innanzitutto, il corpo dell’e-mail ha un testo simile che, come al solito, indirizza l’attenzione del destinatario sull’allegato. In secondo luogo, l’e-mail contiene un solo allegato denominato “request.doc”, che in realtà è un file ISO. ISO è un formato di file immagine disco che i criminali informatici riutilizzano per essere utilizzato come contenitore di malware. In questa campagna, l’allegato ISO contiene due file: un file della Guida HTML compilato da Microsoft (CHM) “pss10r.chm” e un eseguibile “app.exe”. Una volta che l’attaccante induce il destinatario a estrarre il contenuto di “request.doc” e quindi esegue uno dei due, il sistema può essere compromesso.

Che ne pensate di queste nuove tecniche? Diteci la vostra nei commenti.

Articolo di Windows Blog Italia