I ricercatori mettono in guardia chi vuole scaricare l’app di Microsoft Teams, sono in circolo falsi installer infetti da malware.

17 OTTOBRE 2025 | Dopo la denuncia dei ricercatori di sicurezza anche Microsoft ha confermato l’accaduto e l’interruzione della campagna Vanilla Tempest a inizio ottobre, revocando oltre 200 certificati che l’autore della minaccia aveva firmato fraudolentemente e utilizzato in falsi file di installazione di Teams per distribuire la backdoor Oyster e infine distribuire il ransomware Rhysida. Inoltre, ha fatto sapere che Microsoft Defender è in grado di rilevare e bloccare la minaccia.

Microsoft Defender Antivirus, nella versione completamente abilitata, blocca questa minaccia. Oltre ai rilevamenti, Microsoft Defender for Endpoint offre ulteriori indicazioni per mitigare e analizzare questo attacco. Sebbene queste protezioni contribuiscano a proteggere i nostri clienti, condividiamo ampiamente queste informazioni per contribuire a rafforzare le difese e migliorare la resilienza nell’intera comunità della sicurezza informatica.

Attenzione ai falsi installer di Teams

Microsoft Teams è una delle piattaforme di collaborazione più utilizzate. A questo proposito alcuni malintenzionati stanno sfruttando la popolarità dell’app per colpire gli utenti che la cercano nel web per scaricarla e installarla sul proprio PC. Sul web circolano falsi installer di MSTeamsSetup.exe firmati e quindi legittimi che contengono il malware Oyster, noto anche come Broomstick e CleanUpLoader, come riportano gli esperti di sicurezza Blackpoint.

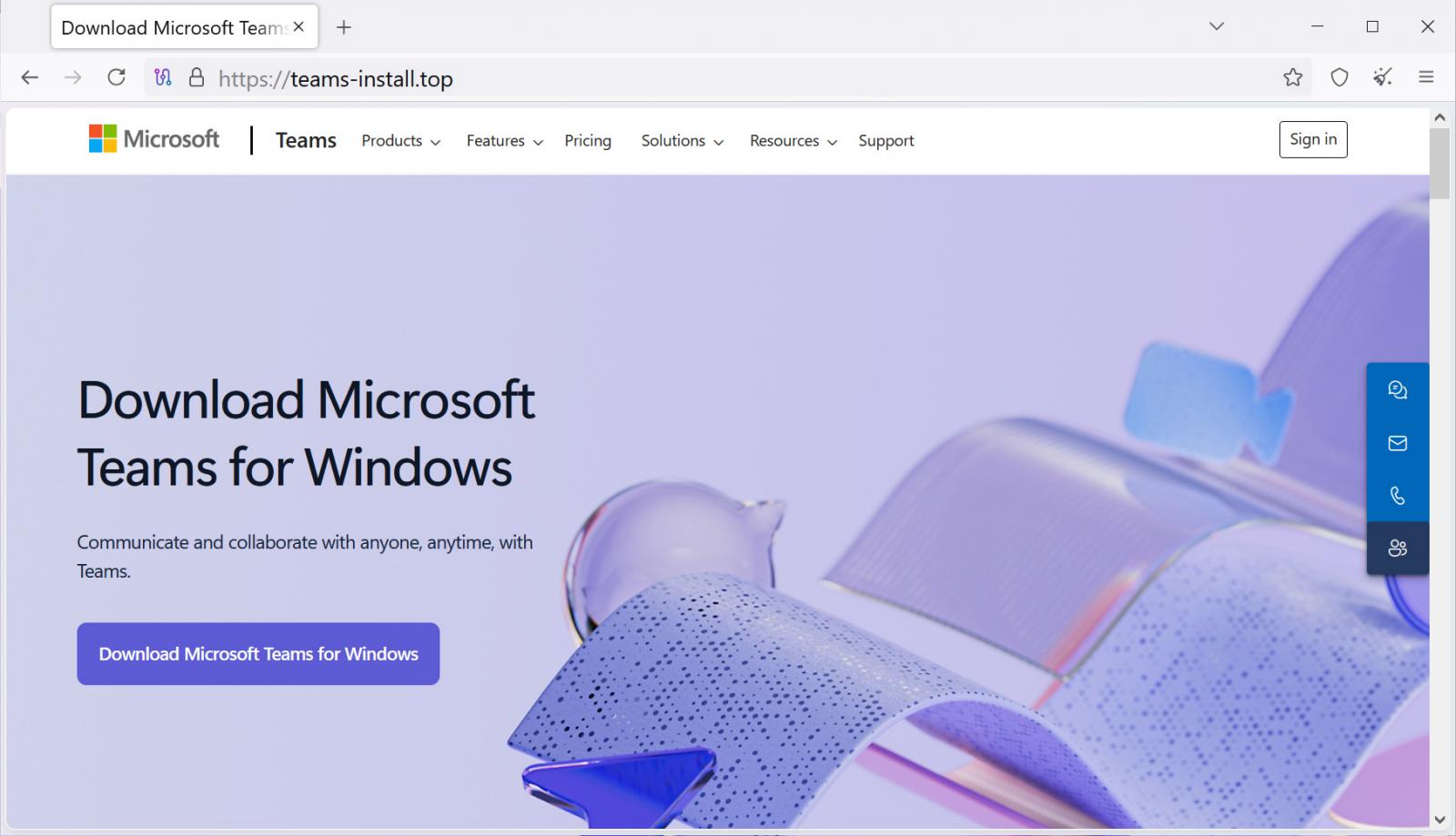

In una campagna identificata, il malware veniva distribuito dal dominio teams-install[.]top. Quando gli utenti cercavano “teams download” sui motori di ricerca, veniva loro presentata una pubblicità sponsorizzata dannosa che imitava fedelmente il portale di download ufficiale di Microsoft. Cliccando sulla pubblicità, gli utenti venivano reindirizzati al sito contraffatto, dove veniva distribuito un file denominato MSTeamsSetup.exe , mascherato da client Teams legittimo.

L’esecuzione del programma di installazione trojanizzato rilascia una DLL denominata CaptureService.dll in una cartella generata casualmente in %APPDATA%\Roaming . Crea quindi un’attività pianificata denominata CaptureService , configurata per richiamare regolarmente la DLL, garantendo la persistenza sull’host. L’attività pianificata esegue rundll32.exe con CaptureService.dll come payload, attivando la backdoor Oyster.

Oyster, noto anche come Broomstick, è una backdoor modulare che consente l’accesso remoto, la profilazione del sistema e l’implementazione di payload aggiuntivi. La sua esecuzione leggera e l’utilizzo del sideload DLL tramite rundll32.exe gli consentono di integrarsi nella normale attività di Windows mantenendo la persistenza. In questa campagna, Oyster è stato osservato mentre comunicava con nickbush24[.]com e techwisenetwork[.]com, domini C2 controllati dall’aggressore.

A scanso di equivoci, l’unico modo di scaricare e installare l’app di Microsoft Teams è tramite il sito ufficiale. Che ne pensate dell’accaduto? Diteci la vostra nei commenti.

Articolo di Windows Blog Italia